Comprendre l'authentification Push

Temps de lecture: 4 minutes

L’authentification Push est l’une des formes d’authentification utilisateur les plus sécurisées et faciles à utiliser. Lorsqu’une compagnie émet un défi d’authentification, l’utilisateur n’a qu’à appuyer sur allow (autoriser) ou deny (refuser) lorsqu’il reçoit la notification push sur son téléphone - bien plus simple que devoir entrer un mot de passe à usage unique (One-Time Passcode, OTP).

Utiliser l’authentification Push signifie qu’une entreprise peut aussi ajouter un contexte utile sur l’évènement d’authentification. Pensez à des actions comme des paiements : au lieu de simplement envoyer un code, la requête d’authentification peut inclure des informations à propos du paiement comme le montant et le bénéficiaire. Encore mieux, parce que c’est l’une des rares formes d’authentification qui laisse l’utilisateur refuser la tentative d’authentification, les compagnies peuvent prendre avantage de cette information pour identifier les attaques de phishing ou autres activités malveillantes.

L’authentification Push utilise aussi sous le capot une cryptographie de clé publique pour lier un seul appareil (comme le téléphone d’un utilisateur) à leur identité. Cela rend impossible pour le hacker de se faire passer pour vous à moins qu’ils aient accès à un appareil enregistré.

L’authentification Push ne sacrifie pas l’expérience utilisateur pour plus de sécurité

Toutes les méthodes d’authentification ont leurs inconvénients. Les mots de passe, bien que familiers, peuvent fuiter ou être devinés. L’authentification multifactorielle par SMS (MFA) - bien que facile à mettre en place puisque la plupart des gens peuvent recevoir des messages - est vulnérable face aux attaques de SIM swap. Même les apps d’authentification comme Authy ou Google Authenticator - bien qu’offrant plus de sécurité que les SMS - reposent sur une clé secrète partagée qui est portable (souvent partagée à travers un QR code) et qui n’est pas liée à un seul appareil.

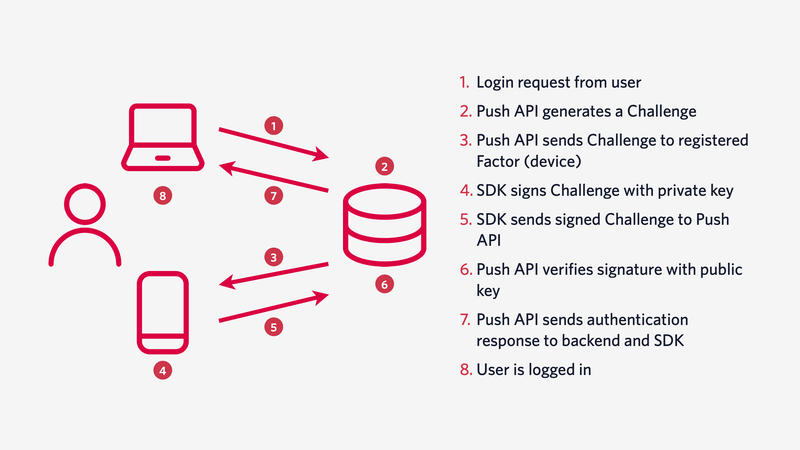

L’authentification Push est à la fois sécurisée et respectueuse de l’utilisateur. L’utilisateur doit seulement cliquer sur “autoriser” ou “refuser” pour authentifier une connexion ou une transaction en toute sécurité. L’authentification Push utilise la cryptographie de clé publique pour générer une paire de clé sur l’appareil de l’utilisateur : la clé privée ne quitte jamais l’appareil mobile et la clé publique est envoyée aux serveurs d’authentification de la société. Ceci fournit une protection contre les fuites d’une clé partagée et n’est pas sujette à des attaques de l’homme du milieu (man-in-the-middle).

Le Push offre un niveau de protection assez haut, que les entreprises l’utilisent pour les authentifications sans mot de passe - remplaçant entièrement les mots de passe au lieu de simplement ajouter une deuxième couche avec l’authentification à deux facteurs.

Cette méthode nécessite du développement en plus, c’est pourquoi Twilio a sorti son API Verify Push pour aider les entreprises à déployer, rapidement et sûrement, l’authentification dans leurs applications. Restez connectés pour le support d’application web.

Comment l’authentification Verify Push fonctionne t-elle ?

Verify Push s’occupe :

- Des SDK des clients pour les systèmes d’exploitation mobiles (iOS et Android)

- Des couches API pour générer et vérifier les défis d’authentification

Ensemble, ils transforment l’appareil mobile de l’utilisateur final en une clé sécurisée.

Verify a été construit pour se conformer aux recommandations du NIST pour les vérificateurs hors-bande, incluant la gestion des secrets, l’expiration, et le taux de limite afin que vous puissiez vous concentrer sur la logique commerciale de votre application. Pour en apprendre plus sur l’architecture derrière Verify Push, allez voir la documentation.

Quand choisir l’authentification Verify Push à la place des SMS ?

Envisagez une authentification plus forte avec Push si votre entreprise protège beaucoup de valeur. Ça peut inclure des compagnies dans les domaines financiers, de la santé, ou de l’e-commerce. J’aimerai voir des télécoms de consommation comme Verizon ou T-Mobile utiliser ce genre d’authentification, ce qui aiderait à protéger d’autres comptes qui se servent de l’authentification par SMS.

L’authentification Push est aussi un bon choix si vous avez déjà beaucoup de consommateurs qui utilisent votre application mobile. Parce que vous pouvez embarquer Verify Push directement dans votre app mobile, vos clients auront automatiquement une couche de sécurité supplémentaire sans avoir besoin de faire beaucoup de travail.

Voici d’autres raisons de choisir l’authentification Push :

- Vous voulez une prévisibilité du coût global

- Vous pouvez agir sur les authentifications “refusées”

- Vous avez besoin de répondre à des exigences réglementaires comme l’authentification client forte du PSD2

Quand considérer l’ajout de canaux d’authentification supplémentaires ?

Pour les consommateurs MFA (Multi-Factor Authentication), un canal n’est qu’aussi bon que le nombre de personnes qui optent pour son utilisation. Si votre entreprise n’a pas d’application mobile ou qu’une large partie de vos clients ne s’en servent pas, vous voudrez définitivement ajouter d’autres canaux d’authentification comme les SMS, le mail ou TOTP en plus de Push.

Les SMS et les mails sont des options à basse friction pour le processus d’entrée puisqu’ils ne nécessitent pas que l’utilisateur télécharge une application additionnelle. Les canaux d’authentification supplémentaires sont aussi utiles lorsque vous voulez héberger les options de repli pour la récupération de compte, si et quand un utilisateur perd l’accès à son appareil mobile.

Ce qui est super avec Twilio Verify, c’est qu’il supporte des canaux multiples avec seulement une API. Vous pouvez initier des défis d’authentification avec Push ou des mots de passe à usage unique envoyés par SMS, vocal ou mail. Restez connecté pour le support TOTP et Verify Push dans l’app Authy.

Comment configurer l’authentification Verify Push dans votre application mobile

Il y a deux manières de commencer avec Verify Push:

Option 1 : Embarquer le SDK dans votre application mobile existante

Suivez les instructions dans nos guides de démarrage rapide (quickstart) pour embarquer le SDK Verify Push dans votre application mobile.

Option 2 : Déployer la Démo d’App

Téléchargez le code pour exécuter une démo d’application afin d’avoir une idée de comment le SDK et l’API fonctionnent.

Et la suite ?

Alors que de plus en plus de personnes utilisent des smartphones et s’appuient sur une connexion Wi-Fi à la place de réseaux cellulaires, l’authentification Push va probablement devenir une exigence standard pour l’authentification. Régalez vos clients les plus avertis sur les soucis de sécurité et vos clients qui n’en n’ont pas conscience avec une option d’authentification facile à utiliser et sécurisée.

Vous voulez savoir si Verify Push est la bonne solution pour vous ? Entrez en contact et nous serons heureux de vous guider dans vos besoins d’authentification ! Ou alors, apprenez-en plus sur comment Transferwise se sert de Verify Push pour sécuriser ses clients sans problèmes !

Articles associés

Ressources connexes

Twilio Docs

Des API aux SDK en passant par les exemples d'applications

Documentation de référence sur l'API, SDK, bibliothèques d'assistance, démarrages rapides et didacticiels pour votre langage et votre plateforme.

Centre de ressources

Les derniers ebooks, rapports de l'industrie et webinaires

Apprenez des experts en engagement client pour améliorer votre propre communication.

Ahoy

Le hub de la communauté des développeurs de Twilio

Meilleures pratiques, exemples de code et inspiration pour créer des expériences de communication et d'engagement numérique.