インシデントのご報告〜Twilio従業員およびお客様のアカウント情報流出について

読む所要時間: 13 分

Twilioは、お客様データのセキュリティが最も重要であると考えており、セキュリティを脅かす可能性のあるインシデントが発生した場合、透明性のある方法で発生事由・事実経過をお伝えしております。この視点に立ち、お客様の情報に影響を与えた今回のインシデントの概要と弊社対応について以下にお知らせいたします。

事実経過

2022年8月4日、Twilioは、従業員の認証情報を盗むことを目的とした高度なソーシャルエンジニアリング攻撃により、ごく一部の弊社顧客アカウントに関する情報が不正にアクセスされたことを認識しました。弊社の従業員に対するこの広範な攻撃は、一部の従業員を騙して認証情報を提供させることに成功しました。その後、攻撃者は盗んだ認証情報を使って弊社の内部システムのいくつかにアクセスし、特定の顧客データにアクセスすることができました。弊社は、このインシデントの影響を受けたお客様に継続的にお知らせを行い、また直接やり取りをさせていただいております。弊社の調査は未だ初期段階にあり継続中です。

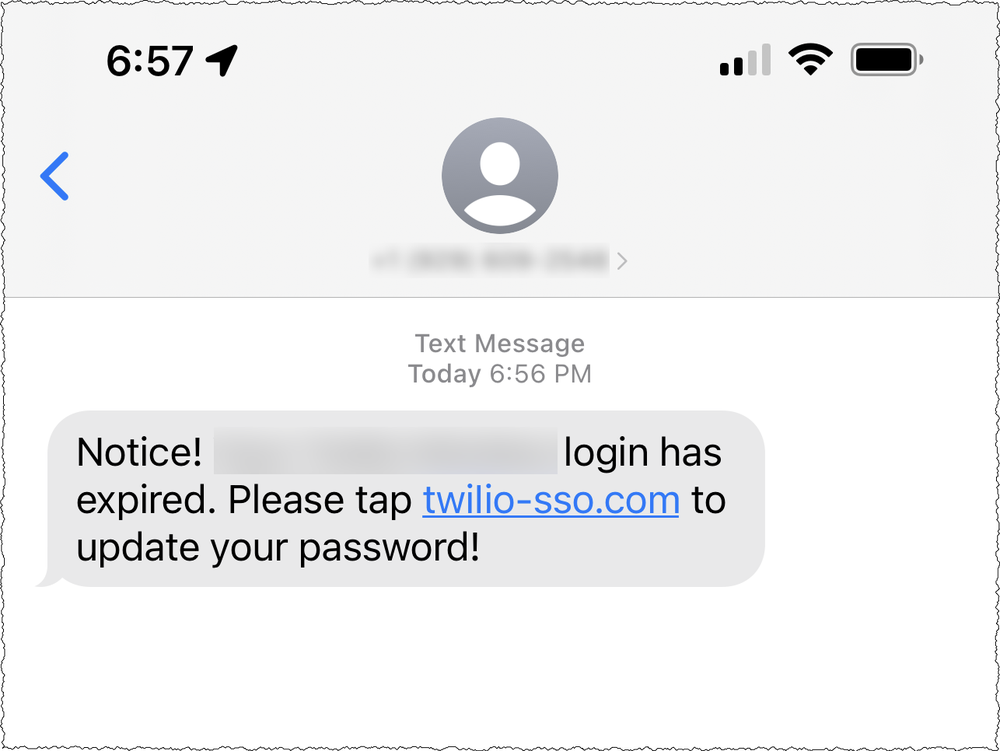

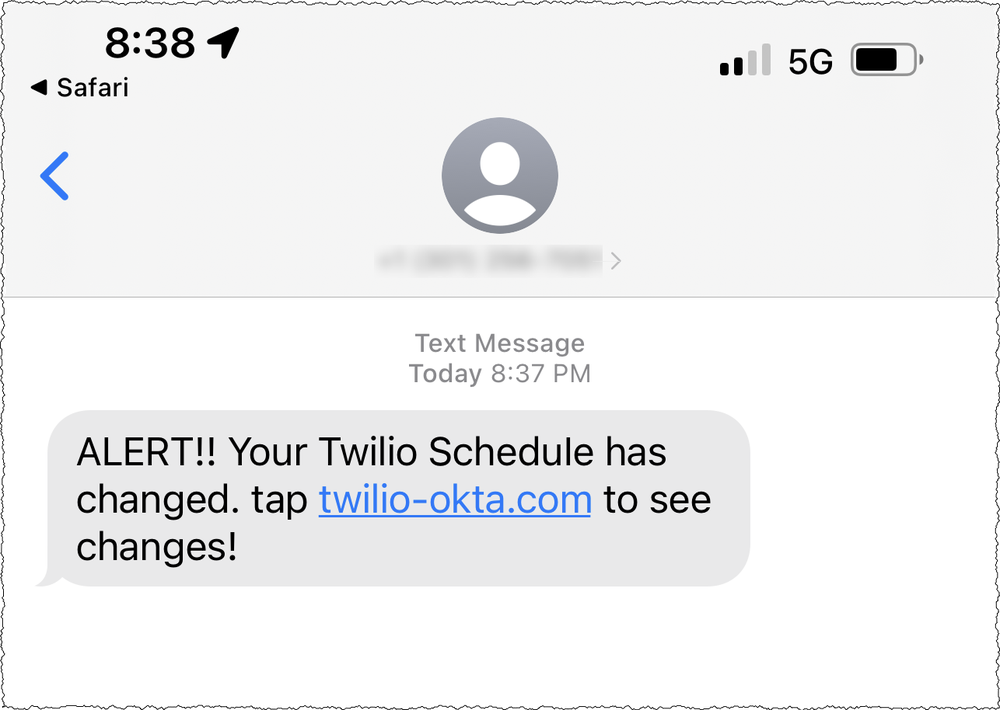

具体的には、現従業員と元従業員が、弊社のIT部門を装ったSMSメッセージを最近受け取ったと報告しています。典型的なSMSメッセージ本文は、従業員のパスワードの有効期限が切れた、またはスケジュールが変更されたことを示唆し、攻撃者が管理するURLにログインする必要があることを伝えていました。URLには「Twilio」、「Okta」、「SSO」などの言葉が使われ、ユーザーを騙してTwilioのサインインページを模したランディングページに誘導するリンクがクリックされるよう仕向けています。SMSメッセージは、米国のキャリアネットワークから発信されました。私たちは、米国の通信事業者と協力して攻撃者をシャットダウンし、さらに、悪質なURLを提供していたサイトのホスティングプロバイダーと協力して、これらのアカウントをシャットダウンしました。脅威者(攻撃者)は、情報源から得た従業員の名前と電話番号を照合する高度な能力を持っているように思われます。

フィッシングのSMSメッセージ(サンプル):

弊社では、同様の被害を受けたとの連絡を他社からも受け、通信事業者と連携して悪質なメッセージを停止させるとともに、レジストラやホスティングプロバイダーと連携して悪質なURLを停止させるなど、脅威への対処を行いました。このような対応にもかかわらず、脅威者はキャリアやホスティングプロバイダーをローテーションして、攻撃を再開し続けています。

これらのことから、脅威者は組織化され、巧妙かつ計画的に行動していると考えています。弊社は特定の脅威者を未だ特定できていませんが、法執行機関と連携し、この問題に取り組んでいます。ソーシャルエンジニアリングによる攻撃は、その性質上、複雑で高度なものであり、最も高度な防御にさえ挑戦するように作られています。

これまでの対処

弊社ではインシデントを認識した後、弊社セキュリティチーム側で侵害された従業員のアカウントへのアクセスを無効にし、攻撃への対処を行いました。また現在進行中の調査を強化するため、大手のセキュリティフォレンジック(鑑識捜査)会社に依頼をかけています。

弊社はまた、ソーシャルエンジニアリング攻撃への警戒を従業員に徹底させるため、セキュリティトレーニングを再度強化し、数週間前に出現し始めた悪意のある行為者が利用している特定の手口に関するセキュリティ勧告を発表しております。またここ数週間は、ソーシャルエンジニアリング攻撃に関する意識向上トレーニングの義務化も行っています。さらに調査の進展に伴い、技術的な予防措置の追加を検討しています。

脅威者は限られた数のアカウントのデータにアクセスすることができたため、影響を受けたお客様には個別に詳細をご連絡しています。Twilioから連絡がない場合は、お客様のアカウントがこの攻撃の影響を受けたという形跡が現時点で確認されていないことを意味します。

弊社では信頼を第一に考えており、弊社システムのセキュリティは、お客様の信頼を獲得し維持するための重要な要素であると認識しています。このような事態が発生したことを心からお詫び申し上げます。弊社では、最新の高度な脅威検知・抑止手段を用いて、充実したセキュリティチームを維持していますが、このようなお知らせをしなければならないことを心苦しく思っています。弊社ではこのインシデントの徹底的な検証を行い、情報流出の根本原因に対処するための改善策の見極め・実装を直ちに開始します。お客様の弊社サービスのご利用・お付き合いに感謝申し上げるとともに、影響を受けたお客様を最大限支援いたします。

今後の対応

Twilioのセキュリティ・インシデント・レスポンス・チーム(SIRT)は、何か進展があった場合、このブログ記事を追記・修正いたします。

なお、ポータル「twilio.com」以外の場所で弊社がパスワードを尋ねたり、二要素認証の情報提供を求めたりすることは決してございません。

情報更新 - 2022年8月10日(米国時間)

最近多くの企業を標的にしているソーシャルエンジニアリングによるフィッシング詐欺について初版でお伝えしたことの続報として、弊社では今回のインシデントに関する調査を継続しております。セキュリティおよび信頼を最優先事項としてより多くの情報を収集しておりますが、現時点で、以下の最新情報をお伝えいたします。

- 悪意のある行為者によってデータが一定期間アクセスされたと考えられるTwilioのお客様企業が約125社であることを特定し、すべてのお客様に連絡をさせていただきました。

- お客様企業のパスワード、認証トークン、APIキーが許可なくアクセスされた形跡は存在いたしません。

当社の情報セキュリティチームは、影響を受けたお客様にこの攻撃に関する詳細をお伝えするよう、誠心誠意取り組んでおります。弊社からの連絡がない場合、そのお客様のアカウントが今回の攻撃の影響を受けたという形跡がないことを意味します。調査は現在も進行中であり、影響のあったお客様企業を今後新たに特定した場合は、当社の情報セキュリティチームより直接ご連絡させていただきます。調査は継続中であり、機密事項であるため、これ以上の詳細は公表しておりません。

悪意のある行為者は、ソーシャルエンジニアリングによる攻撃を続けています。弊社ではこれら攻撃に対して防御を行うため、社内でさまざまな追加対策を講じ、複数の層でセキュリティ管理を強化しております。

今回のインシデントに関しては、非常に遺憾であると考えております。弊社はお客様からの信頼を最重要事項と捉え、当社のシステムとネットワークのセキュリティは、お客様の信頼を獲得し維持するための重要な要素であると認識しています。今回のインシデントから教訓を学び、プロセスを改善し続けることをお約束いたします。

今後更なる調査を進めるにあたり、影響を受けたお客様とは継続的なコミュニケーションを図ってまいります。

情報更新 - 2022年8月24日(米国時間)

調査を継続するなかで確認できた情報を基に、以下最新情報をお伝えいたします。

まず、可能な限り多くのセキュリティ強化策を社内に実施した結果として、前回の情報更新以降、Twilioアカウントへの新たな不正アクセスは確認されていません。

次に、現在までの調査により、限定的な一定期間、データが不正にアクセスされたことを163のアクティブアカウント(*1)について確認し、そのすべてのアカウント担当者への通知を完了しております。(*1: 27万人以上のアクティブアカウントに対して)

さらに、現在までの調査で、悪意のある行為者は、93人の個人Authyユーザー(*2)のアカウントに不正にアクセスし、そのAuthyアカウントにデバイスを追加登録したことが確認されています。弊社では、Authyアカウントに対して不正登録されたデバイスを特定および削除する対処を完了しました。(*2: 総ユーザー数の約7500万人に対して)

また、前述の93人のAuthyユーザーの皆さまに対して連絡を取り、業界でそれと認められている慣行(以下箇条書き)に基づき、Authyアカウントを保護するための追加ガイダンス情報を提供させていただきました。

- Authyアカウントに対して関連付けられている他サービスのアカウントに不審な動きがないか確認し、懸念がある場合は、他サービスのアカウント提供者と連携する。

- Authyアカウントに接続されているデバイス一覧を確認し、自身で認識できないデバイスを削除する。

- デバイスの不正追加を防ぐため、ユーザーはバックアップデバイスを追加した後に、Authyアプリケーションの「Allow Multi-device」(マルチデバイスの許可)を無効にすることをお勧めします。ユーザーはいつでも「マルチデバイスの許可」を有効にして、新しいデバイスを追加することができます。具体的な手順は、ドキュメントをご確認ください。

弊社はお客様からの信頼を最重要事項と捉え、当社のシステムとネットワークのセキュリティは、お客様の信頼を獲得し維持するための重要な要素であると認識しています。また、調査を続ける中で、影響を受けたお客様と情報を共有し、お客様自身の調査を支援するために連絡を取り合っています。今後も追加の判明事項があれば、このブログでお知らせをさせていただきます。

最終調査報告 - 2022年10月27日(米国時間)

Twilioの従業員を標的としたSMSフィッシング(または「スミッシング」)攻撃に関するブログ記事の最終更新となります。(前述のように、今回の攻撃で非商用・社内システムの一部に不正アクセスが行われるセキュリティ・インシデントが発生しました。)Twilioと大手フォレンジック(鑑識捜査)会社とで本インシデントについて大規模な調査を行い、情報が得られるたびにブログ記事を更新してまいりました。このたび調査が終了しましたので、その結果をお知らせいたします。

背景

2022年7月中旬、悪意のある行為者がTwilioの現従業員と元従業員の携帯電話に数百のスミッシングメッセージを送信しました(「スミッシング・インシデント」)。悪意のある行為者はTwilioのITやその他の管理者を装い、パスワードのリセットやその他のリンクと思われるものをクリックするようユーザーに促しました。このリンクはTwilioの偽のOktaログインページにつながっており、これらの偽ページはtwilio-sso.com、twilio.net、twilio.org、sendgrid-okta.org、twilio-okta.net、twilio-okta.comといった、悪意のある行為者の作ったドメインでホスティングされていました。一部のTwilio社員は、これらの偽ページに自分の認証情報を入力してしまい、その後、悪意のある行為者はTwilio社員のこれら認証情報を使用してTwilioで社内利用する管理ツールやアプリケーションにアクセスし、特定の顧客情報へもアクセスいたしました。この事実経緯については、本ブログ記事のこれまでのパートでも詳しく説明しています。

また今回の調査により、2022年6月29日に発生した短時間のセキュリティ・インシデントにおいても、同じ「悪意ある行為者」が引き起こした可能性が高いと結論付けられました。6月のインシデントでは、音声通話におけるフィッシング(または「ビッシング」)を通じてTwilioの従業員がソーシャル・エンジニアリングされて(=認証情報を意図せず提供して)しまい、悪意のある行為者は限定数のお客様の顧客連絡先情報にアクセスを得ました。この悪意ある行為者のアクセスは12時間以内に特定され、駆除されました。6月のインシデントの影響を受けたお客様には、2022年7月2日に通知をいたしました。

スミッシング・インシデントの調査結果

スミッシング・インシデントの調査により、以下のことが判明しました。

- 当社の環境で最後に不正な活動が観測されたのは、2022年8月9日でした。

- アクティブ・アカウント数27万のうち209人の顧客と、Authyプロダクトについては総ユーザー数約7,500万人のうち93人のエンドユーザーが、今回のインシデントによる影響を受けたアカウントを保有していました。

- 悪意のある行為者がTwilioのコンソールアカウントの認証情報、認証トークン、APIキーにアクセスしたという痕跡は確認されませんでした。

現時点で、影響を受けたアカウントを持つすべてのお客様への連絡を完了しており、及んだ影響を理解いただくためにお客様と必要な情報のやり取りをさせていただきましたこと、ご報告いたします。

広範なサイバー攻撃に関する業界の調査結果

独立系サイバーセキュリティ研究者が世界的なサイバー事件を調査した結果、多数のテクノロジー企業、通信事業者、暗号通貨関連の個人および組織に対して、大規模な一連の攻撃が行われていることが判明しました。これらの研究者は、悪意のある行為者を「0ktapus」または「Scatter Swine」と呼んでいますが、この攻撃は、(a)攻撃対象組織の従業員の携帯電話番号を特定し、(b)特定した電話番号にスミッシング・メッセージを送信したり、フィッシング通話(「ビッシング」)を架けたりして従業員を騙し、Okta、Azure、Duoといったサイトやその他同様のログインページに通じる偽リンクをクリックさせるというものでした。また、(c)これらの偽ページを通じて従業員の認証情報とワンタイムパスワード(「OTP」)を取得し、(d)これらの認証情報を使って対象ネットワーク内で「偵察」活動を行い、ユーザーアカウントの乗っ取りと他の組織を対象としたスミッシングをさらに進めようとするというものでした。今回のTwilioへの攻撃は、同様の戦術、技術、手順を採用しています。

根絶と改善への取り組み

当社システムへの不正アクセスを発見した後、スミッシング・インシデントにおける悪意ある行為者のアクセスを根絶するために、Twilioでは以下のような多くの措置を取りました。

- 侵害されたTwilioの従業員アカウントの認証情報をリセットする。

- Oktaと統合されたアプリケーション上のアクティブ・セッションを、すべて取り消す。

- この攻撃に関連するすべての侵害の指標をブロックする。

- Twilioの偽ドメインの削除要請を開始する。

今後、同様のスミッシングおよびビッシング攻撃を防止またはその効力を軽減するために、Twilioでは以下のような追加のセキュリティ対策も講じています。

- より強力な二要素認証の実装と、全社員へのFIDO2トークンの配布。

- VPNアクセスについて、追加の制御レイヤーを実装。

- 特定の管理ツールにおける特定機能の削除やアクセス制限。

- Oktaと統合されたアプリケーションのトークンの更新頻度を上げる。

- ソーシャル・エンジニアリング技術に基づく攻撃をトピックとした、補足的なセキュリティ研修を全従業員向けに必須要件として実施。

おわりに

今回のインシデントについて、あらためてお客様に心よりお詫び申し上げます。弊社では何百人ものお客様とお話をし、反省し、改善に向けて継続的に取り組んでいることをお伝えいたしました。お客様からいただいたご理解とご支援に深く感謝するとともに、より良いサービスを提供するためのコミットメントを共有させていただきます。セキュリティ体制の大幅な強化はすぐに効果を発揮しており、また、お客様の信頼を回復するために今後も長期的に投資を継続してまいります。