Twilio VerifyのTOTP機能(ベータ)でセキュアなID認証を低コストで実現しませんか

読む所要時間: 4 分

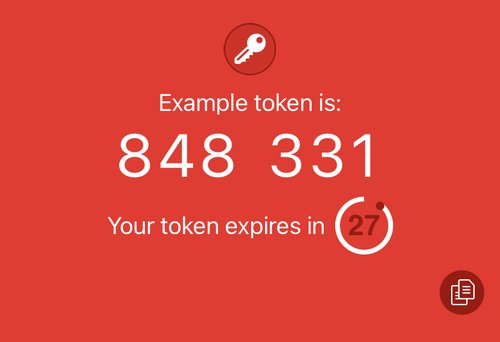

Twilio Verifyソリューションで期限付きワンタイムパスコード(TOTP)が利用可能になりました(現在パブリックベータ版)。Twilio VerifyというエンドツーエンドのAPIサービスを利用し、二要素認証における「第二要素」をアプリケーションフローに安全に、そして低コストで追加することができます。TOTPはアプリベースの認証、あるいはソフトウェアトークン(ソフトトークン)とも呼ばれます。

Verify TOTP

ソフトトークンは、認証アプリにユーザーの秘密鍵を保存させることで機能します。認証アプリは、期限付きのコード生成に使用しますが、そのとき、この秘密鍵と現在のシステム時刻を利用します。

TOTPは、二要素認証(2FA)として一般的です。期限付きのパスコードは、オフラインで入手でき、第二要素として使用すると、ユーザーフレンドリーなアカウントセキュリティを実現できます。つまり、Verify TOTPではコードを提供するにあたって、スマートフォンデータやWi-Fiは必要ないので、場所や時間に関係なく認証できるのです。

Verify TOTPでは、サードパーティ認証アプリからユーザー認証を行えるため、ワンタイムパスコード(OTP)送信に際して通信コストはかかりません。ソフトウェアベースのソリューションであるVerify TOTPは、グローバル通信コストに伴う不確実性を避け、拡張性と予測可能性に優れたコストモデルを提供します。Twilio AuthyやGoogle Authenticatorなどの認証アプリでは、TOTPが標準的にサポートされています。

ワンタイムパスコードの送信〜SMS以外の選択肢

従来、SMSを主な手段としてワンタイムパスコードを送信し、正しいユーザーであることを確認してきました。一般に広く使用されるSMSですが、二要素認証に使用するには限界とみなされる側面もあります。

まず、ユーザーがコードを受信したことをどのように確認するのかという問題があります。SMSを使ってワンタイムパスコードを送信する場合、送信が遅れたり、全く届かないことがあります。結果、ユーザーが何度もパスコードを要求し、通信コストの増加を招きます。SIMスワップやフィッシング詐欺による被害が発生しやすい地域・国も存在し、ワンタイムパスコードのトラフィックが追跡しにくいこともあり、サポートコストの増加やユーザー体験の低下につながります。

Twilio Verifyは2015年にリリースされ、Twitch、Deliveroo、Stripeなど各社様で活用されてきました。不正なアカウント開設やアカウント乗っ取り、不正支払いへの対策を進めるツールとして、またマネージド型のマルチチャネル対応フルAPIサービスとして、SMS、ボイス、Eメール、プッシュ通知、そして今やTOTPを通じてユーザー認証を行えるプラットフォームとしてユーザー企業様のお役に立っていることと思います。アプリケーションに第二要素を追加し、ログイン、アカウントアクセス、トランザクションの認証に利用することができるのです。

セキュアな信頼性の高いインタラクションを構築

フィジカルからデジタルへのシフトが加速する中、デジタルエンゲージメントの規模と頻度は急激に拡大しました。企業には、不正対策とユーザー保護の両方を徹底させながら、シームレスなユーザー体験とコスト管理を実現する手段が求められています。Twilio Verifyは、最も安全な認証方式を、既存のアプリケーションフローに簡単に適応させることができるソリューションです。アプリケーションセキュリティの将来を保証するために、Twilio Verifyをお役立てください。

Twilio VerifyのTOTP機能の詳細に興味をお持ちの場合、先ずはクイックスタートリソースで手早く動作をご確認いただけます。さらに確認の歩みを進めたい場合は、Twilio Code Exchangeのサンプルアプリケーションもご活用ください。

コミュニケーションの未来を構築していきましょう!