Les bonnes pratiques pour sécuriser les appels entrants de votre centre de contact

Time to read:

Alors que les entreprises durcissent l’authentification à leurs sites web avec une sécurité accrue comme l’authentification à deux facteurs (A2F), les hackers affluent sur des canaux moins sécurisés comme les centres d’appels en se faisant passer pour leurs victimes et ainsi gagner l’accès à leurs comptes. Les piratages de comptes (account takeover, ATO) comme ceux-là s’expandent a un taux stupéfiant, en hausse de 72% en 2019 selon l’étude Javelin Identity Fraud Study de 2020, qui explique que c’est dû, en majeure partie, aux avancées technologiques qui ont rendu plus facile la manipulation et d’orchestration sociale de l’information”. A l’heure où les entreprises décalent plus de leurs opérations loin des magasins physiques à l’aube du COVID-19, la sécurité des centres d’appels est plus importante que jamais.

Alors qu’une ATO est possible sur votre site web, plus de la moitié entreprises de services financiers ont dit que les centres d’appels étaient le premier canal d’attaque pour les piratages de compte. Cela peut s’expliquer par le fait que les agents des centres d’appels sont faillibles à l'ingénierie sociale, une forme de hacking qui utilise la manipulation psychologique pour outrepasser les mesures de sécurité protégées par des humains.

Pas convaincu ? Regardez Rachel Tobac, une ingénieure sociale éthique accomplie et CEO de SocialProof Security, pirater un reporter de CNN l’année dernière en appelant des centres de contact de magasins de fourniture, d’hôtels et de compagnies aériennes, se faisant passer pour elle :

Comme Rachel le montre, il y a des choses que vous pouvez faire en tant que consommateur mais “finalement, c’est la responsabilité de l’entreprise de garder les données de ses utilisateurs en sécurité, et mettre à jour leurs protocoles par téléphone est une bonne façon de commencer”.

Voici nos recommandations pour mettre à jour vos protocoles d’authentification pour les appels entrants dans votre centre de contact :

Recommandation #1 : véritablement authentifier les utilisateurs

La plupart des centres d’appels identifient seulement l’utilisateur mais ne l’authentifient pas. Dans ma recherche, la plupart des compagnies ont utilisé des facteurs mémoriels (ce que l’on sait), comme les numéros de téléphones, les mails, ou les numéros de sécurité sociale pour confirmer qu’ils sont bien en train de parler à la bonne personne. Le problème étant que tous ces bouts d’informations sur une personne sont relativement simples à trouver (ou à acheter).

Vous ne laisseriez pas quelqu’un se connecter sur votre site web avec seulement un numéro de téléphone et une adresse mail, alors pourquoi laissons-nous quand même les gens le faire par téléphone ?

Nous recommandons d’utiliser un facteur matériel (ce que l’on possède) pour réellement authentifier l’utilisateur. Si vous utilisez ce facteur, demandez quelque chose qu’il est impossible de trouver sur Google, comme un code PIN ou un mot de passe oral.

Voici 5 options pour réellement authentifier les utilisateurs :

- La vérification par SMS avec un mot de passe à usage unique (One-Time Passcode, OTP)

- La vérification par mail avec OTP

- Le rappel téléphonique

- Des codes de service

- Des PIN ou mots de passe oraux

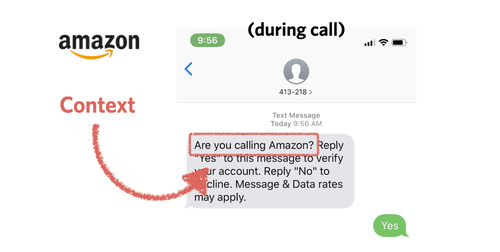

1. LA VÉRIFICATION PAR SMS AVEC UN OTP

Après avoir identifié l’utilisateur, envoyez un SMS OTP au numéro de téléphone lié à leur compte (s’ils ont un téléphone mobile). Allez voir l’API Twilio Verify pour vous lancer ou utilisez le plugin Verify+Flex. Amazon le fait dans son système automatisé et c’est facile à utiliser :

Alors que les SMS sont une forme moins sécuritaire de l’A2F, c’est toujours bien mieux que rien du tout : une étude Google de 2019 a conclu que les tokens SMS "aident à bloquer 100% des bots automatisés, 96% des attaques d'hameçonnage (phishing) de masse et 76% des attaques ciblées”.

2. LA VÉRIFICATION PAR MAIL AVEC UN OTP

Si l’utilisateur n’est pas en mesure de recevoir un SMS (il a un téléphone fixe, est en voyage, ou a changé son numéro de téléphone), vous pouvez envoyer un code de vérification à l’adresse mail inscrite sur le fichier. Allez voir la section mail de l’API Verify de Twilio pour en apprendre plus.

3. LE RAPPEL TÉLÉPHONIQUE

La dernière fois que j’ai appelé Verizon, ils ont utilisé cette technique - l’agent m’a immédiatement rappelé au numéro sur le fichier. Ca a le même effet qu’une A2F par SMS -- être sûr que le client n’usurpe pas le numéro de téléphone -- et c’est une bonne option si votre client ne peut pas recevoir de SMS ou de mails (pour ceux qui passent par le téléphone fixe, par exemple)

4. LES CODES DE SERVICE

Cet ensemble de méthodes part du principe que l’utilisateur est connecté ou peut se connecter sur son compte web. C’est une attente raisonnable pour la plupart de vos utilisateurs, et la promouvoir peut vous faire gagner du temps.

Si vous en avez un, identifiez-vous sur votre compte Netflix, scrollez jusqu’en bas (continuez encore, au bout d’un moment il n’y aura plus de contenu qui se charge) et cliquez sur le bouton “Service Code” (code de service).

Des mois après avoir découvert cette fonctionnalité, j’ai rencontré Carlota, l’une des brillantes personnes derrière l’implémentation chez Netflix, qui m’a expliqué comment ça fonctionnait : cliquer le bouton Service Code génère un token (jeton) et le synchronise avec le système de support de Netflix, afin que les agents de bureau puissent voir le code. Les codes expirent au bout de 24 heures environ. Lorsque vous appelez et fournissez le code, les agents peuvent savoir que vous êtes bien la personne liée au compte.

Cette approche exige que les clients se connectent pour générer le PIN, mais a l’avantage qu’ils ne l’oublieront pas. Carlota a pris soin de mentionner que l’implémentation de Netflix a probablement évolué depuis 2012, mais l’approche générale a toujours du sens.

D’autres exemples de PIN sur demande peuvent être empruntés à l’authentification de la TV qui a ce dilemme similaire, à savoir que saisir (ou dire) un mot de passe est compliqué. Voici un exemple comment Youtube vous demande l’authentification :

5. PIN OU MOT DE PASSE VERBAL

Beaucoup de services mobiles demandent un PIN pour vérifier l’utilisateur qui appelle. C’est un facteur mémoriel (différent du mot de passe du site) qui est facile à dire au téléphone (important!) mais aussi plus sécurisé qu’un facteur mémoriel que l’on peut rechercher, comme une date de naissance ou le nom de naissance de votre mère.

Recommandation #2 : Ne partagez pas d’informations personnelles

Tomber sur des agents qui fournissent des quantités non-nécessaires de mes informations personnelles, c’est arrivé plus souvent que je ne le pensais pendant ma recherche. Lors d’une occasion particulièrement flagrante, l’agent m’a accueillie avec :

“Puis-je avoir la confirmation que je parle bien avec Kelley Robinson ? Ok. Pour vérifier votre identité, déclinez votre nom complet s’il vous plaît.”

Lors d’une autre occasion, une compagnie utilitaire a détecté mon numéro de téléphone et a donné mon adresse complète dans un accueil automatisé.

Fournir des informations personnelles met vos utilisateurs en danger vis-à-vis de stalkers ou autres hackers potentiels, qui peuvent se servir de l’information pour “authentifier” l’identité de leurs victimes dans d’autres centres de contact. Vous pouvez former vos agents à être sur leurs gardes face à des requêtes pour ce genre d’informations, ou mieux encore, construire des “gardes-fou” pour qu’ils ne soient pas capables de fournir cette information à première vue.

Recommandation #3 : Construire des “gardes-fou” pour vos agents

Vos agents sont formés à être serviables puisque la plupart de leurs conversations ont lieu avec des clients légitimes. On ne peut pas leur en vouloir de vouloir être utiles mais si votre entreprise s’occupe de données clients importantes, l’une des façons de protéger à la fois les agents et les clients est de construire des “gardes-fou”.

Ceci inclut :

- Limiter les informations sur l’appelant disponibles aux agents

- Seulement exposer des informations après que l’appelant soit correctement authentifié

- Avoir des agents dédiés pour l’accès aux actions les plus sensibles

Tout ça est possible grâce à Twilio Flex, notre produit de centre de contact cloud hautement personnalisable.

Les services comme VoiceIT, TRUSTID, Nice et Pindrop font de la détection de fraude, ce qui pourrait vous aider à déterminer le risque de l’appelant pour protéger les agents et économiser du temps, mais ces méthodes sont plus troubles pour vous et pour l’utilisateur.

Les facteurs d’inhérence (ce que l’utilisateur est) comme la reconnaissance vocale, sont aussi une option mais certains des services existants n’ont pas fait leurs preuves ou sont même racistes.

Recommandation #4 : tenez compte de votre modèle de menace

Tous ces conseils vont dépendre de la valeur de ce que votre entreprise protège et du niveau de friction que vos clients sont prêts à accepter.

Faites l’inventaire des changements que vous permettez à vos utilisateurs de faire par téléphone, et envisagez de limiter les actions sensibles si vous ne pouvez pas implémenter de réelle authentification. J’ai appelé une société de transport pour changer l’adresse sur mon compte, et ils m’ont dit que je devais le faire en ligne. Je trouve que c’est une bonne solution.

Un centre d’appel d’une coopérative de crédit a implémenté une politique où “si les appelants loupent deux questions de vérification, ils doivent alors se rendre sur une section pour une identification positive”. Ça pourrait peut-être représenter trop de friction pour une entreprise d’e-commerce mais pourrait être raisonnable pour d’autres fournisseurs de services financiers. Avec le COVID-19, les clients peuvent être méfiants de n’importe quelle vérification en personne. Pour répondre à ces préoccupations, la banque ING utilise Twilio pour vérifier les clients avec un appel vidéo.

American Express a réalisé quelques identifications basiques lorsque j’ai appelé, puis m’a transféré chez un spécialiste et m’a envoyé un SMS OTP lorsque j’ai voulu faire envoyer une carte de crédit à une nouvelle adresse. C’est un bon exemple de comment adapter vos protections en fonction du risque de l’action. Par exemple, lire le solde du compte d’un client est moins risqué que transférer des fonds.

Résumé des bonnes pratiques pour les centres d’appel

Il n’y a pas de solution unique en ce qui concerne la sécurité des centres de contacts. J’espère que cet article vous a inspiré à inspecter votre sécurité actuelle et à être volontaire sur les investissements et changements que vous effectuez afin de garder vos clients en sécurité.

Souvenez-vous :

✅ L’identification n’est pas une authentification. Utilisez une véritable authentification.

📵 Ne fournissez pas d' informations personnelles à l’appelant.

💁 Rendez l’erreur compliquée pour vos agents . Pour ça, ne leur laissez pas l’accès à plus d’informations qu’ils n’en n’ont besoin.

🔐 Trouvez quel est le bon niveau de friction de sécurité pour votre entreprise.

Commencez avec la documentation sur la vérification par téléphone et par mail de Twilio. Des questions ? Trouvez-moi à @kelleyrobinson. J’ai hâte de voir ce que vous allez construire !

Articles associés

Ressources connexes

Twilio Docs

Des API aux SDK en passant par les exemples d'applications

Documentation de référence sur l'API, SDK, bibliothèques d'assistance, démarrages rapides et didacticiels pour votre langage et votre plateforme.

Centre de ressources

Les derniers ebooks, rapports de l'industrie et webinaires

Apprenez des experts en engagement client pour améliorer votre propre communication.

Ahoy

Le hub de la communauté des développeurs de Twilio

Meilleures pratiques, exemples de code et inspiration pour créer des expériences de communication et d'engagement numérique.