二要素認証の価値

Time to read:

お知らせ:SendGridの認証方法の変更が行われます。フリーアカウントをお持ちのお客様の場合は、11月18日(米国時間)。有償アカウントをお持ちのお客様の場合、12月9日(米国時間)に以下の変更が行われます。

-

Basic認証からAPIキーを使った認証へ変更(APIキーを使った認証方法については、こちらのドキュメントを参照ください)

-

2 Factor Authenticationが必須化(2FAの有効化については、こちらのドキュメントを参照ください)

アカウントのセキュリティを理解する

すべてのセキュリティソリューションには、使いやすさと摩擦の適切なバランスを見つけることが必要です。私たちは、攻撃者にとっては侵入し難く、本来アクセス可能なユーザーにとっては安全かつ簡単にアクセスができるようにしたいと考えております。適切なバランスを見極めるためには、何を保護しているかに依存します。自分の家のドアに鍵をかけることは難しくないと思いますが、Appleストア店舗の場合、警告システムを設置し、さらに警備員を雇う必要があるでしょう。

オンラインでより多くのアカウントを保護する場合、適切なレベルのセキュリティを適用することを考慮する必要があります。地元の花屋のウェブサイトであればアカウントとパスワードだけで十分な可能性はありますが、銀行口座やメールアプリケーションには追加の保護が必要です。

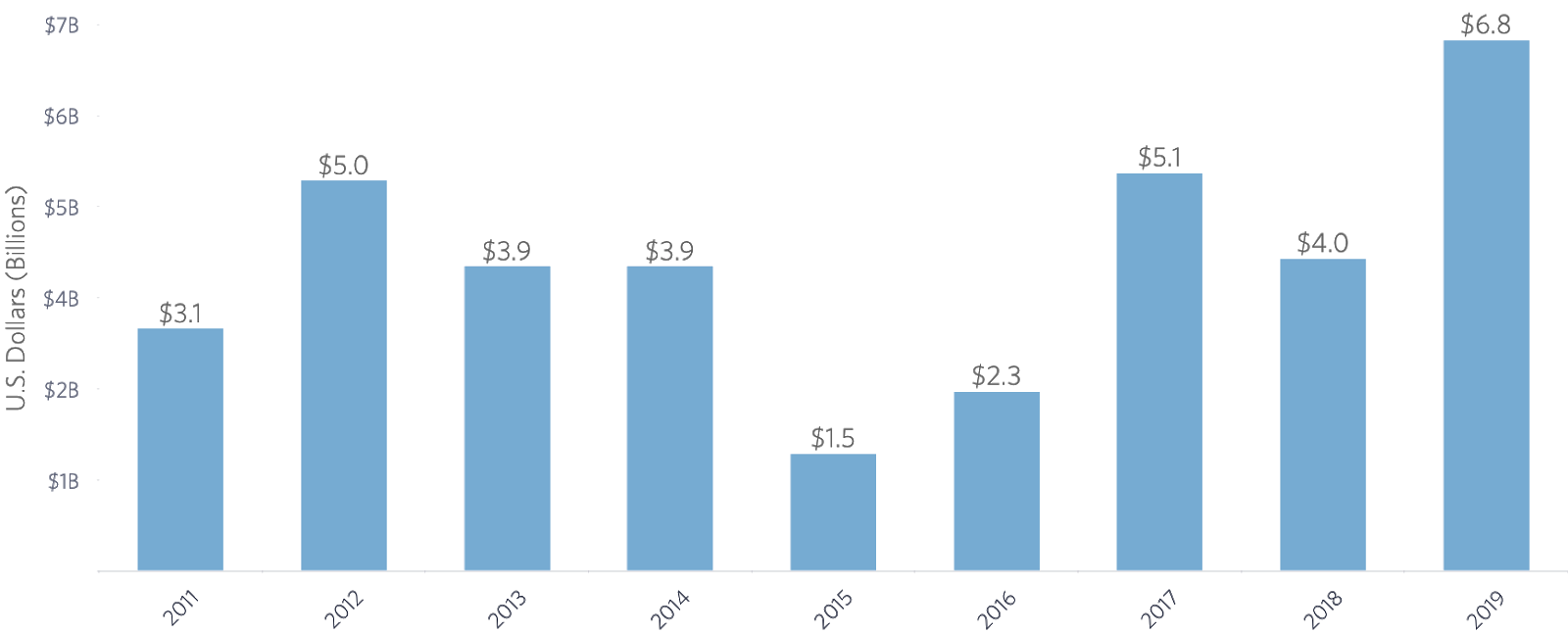

認証に失敗した場合、アカウントの乗っ取り(Account Take Over=ATO)につながる可能性があります。これはお客様からの信頼を失うだけでなく、ATOは詐欺的な取引で実費を会社が負担する可能性があります。Javelin Strategy & Researchによると、ATOは2019年に企業に68億ドルのコストがかかりました。

アカウントの乗っ取りにかかったコスト

顧客アカウントのセキュリティのための認証要素

顧客のアカウントを保護するためには、確立されたIDを認証する必要があります。 IDは通常、メールアドレスやユーザー名のようなものであり、本人であることを証明するために求められます。認証には、次の3つのタイプのいずれかの要素があります。

- 知識要素:パスワードのようにユーザーが知っているもの

- 所持要素:鍵や携帯電話など

- 生体要素:FaceIDや指紋など

パスワードの問題

パスワードは比較的使いやすく所有要素とは異なり、パスワードを紛失することはないため、オンライン認証のスタンダートとなりました。パスワードを忘れた場合でも、多くの企業がアカウントを復旧させることができるように「セキュリティの質問」(別の種類の知識要素)の導入を始めました。

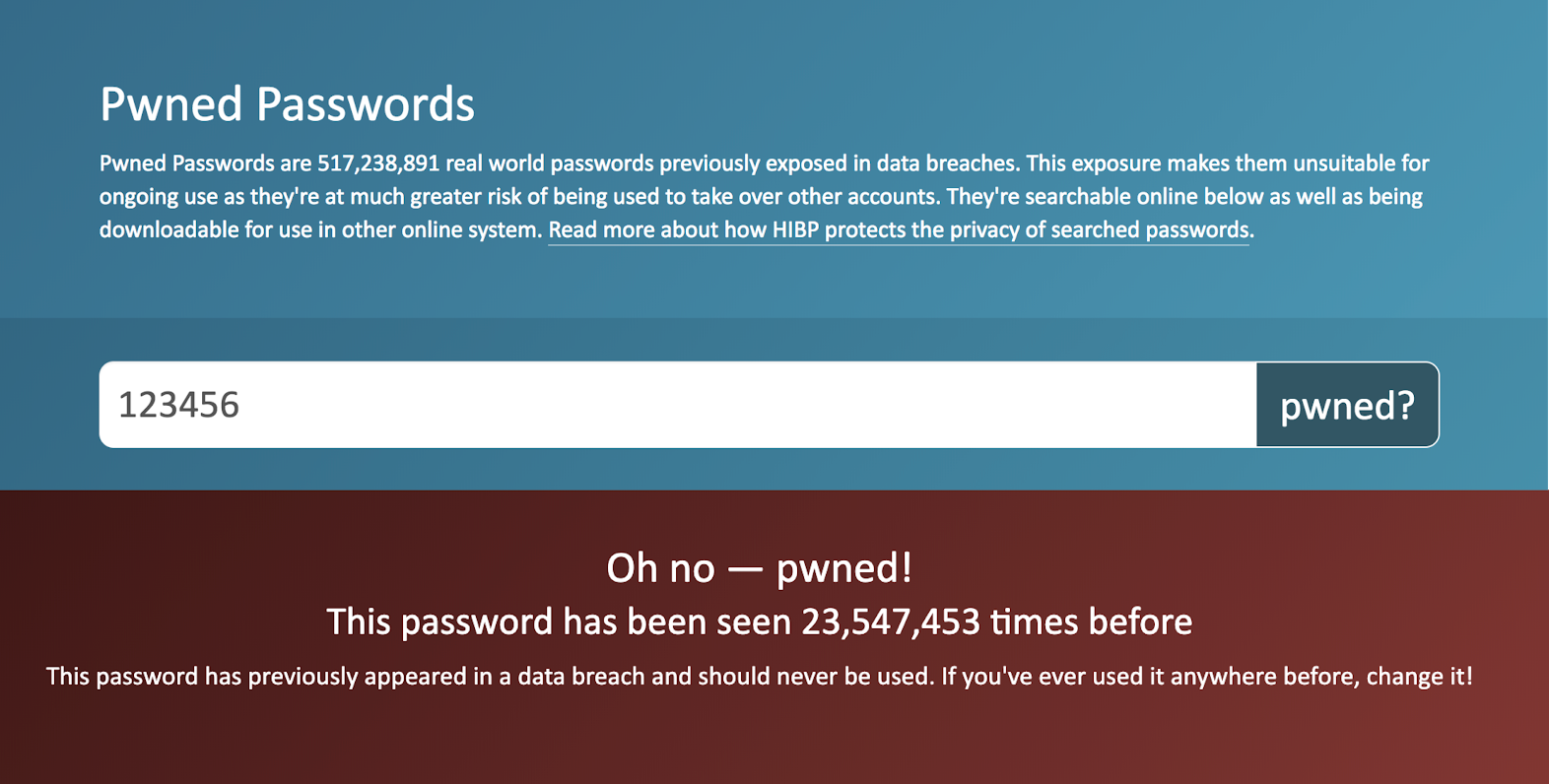

実はこの「セキュリティの質問」も優れているとは言いえません。ウェブサイトhaveibeenpwned.com によると、123456のような単純で推測可能なパスワードが依然として非常に一般的であることが分かっています。パスワードの123456は、2,300万回以上の情報漏えいの被害を受けました。さらに2019年のGoogleの調査によると、回答者の64%が複数のサイトでパスワードを再利用していることを認めています。

複雑なパスワードを持っていても、それが多くのサイトで再利用している場合、過去に発生したMySpaceやAdobeからの情報漏えいにより、そのパスワードが悪用されてお客様のウェブサイトでも情報漏えいが発生する可能性も考えられるため問題となります。このことをクレデンシャルスタッフィング攻撃と呼ばれています。

救助のための2要素認証

クレデンシャルスタッフィング攻撃やその他のセキュリティ上の欠陥から保護するために、Twilioをはじめ多くの企業は2要素認証の実装を行っています。 2種類の認証要素を組み合わせることにより、2要素認証になります。例としてデビットカード(あなたが持っているもの)とPIN(あなたが知っているもの)のような組み合わせが考えられます。

2要素認証をユーザーに求めることにより、サービスへアクセスするために追加のステップが必要となりますが、ユーザーのアカウント情報を安全に保つことができます。ワンタイムパスコードを電話、電子メール、またはTwilio Authyなどの認証アプリを介して送信するなどの所有要因も、単純なパスワードよりも侵入が困難になります。

2要素認証トークンを配信する最も安全な方法ではないものの、SMSベースの2要素認証は安全ではないと報道されることがあります(例えば攻撃者はソーシャルエンジニアリングまたはキャリアに賄賂を渡すことによりSIMスワップを行い電話番号を乗っ取ること)。2019年のGoogleの調査によると「復旧用の電話番号に送信されたSMSコードは、自動化されたボットの100%、大量のフィッシング攻撃の96%、標的型攻撃の76%をブロックすることに役立ちました」と報告されています。また、2要素認証とユニークで長いパスワードと組み合わせることで、ほとんどのアカウントを保護することができます。

時間ベースのワンタイムパスワード(TOTP)は、アルゴリズムに基づいて一意のパスコードを生成するもう1つの所持要素です。アルゴリズムへの入力には、秘密鍵と現在の時刻が含まれます。これにより、この認証方法はオフラインでも利用可能です。 TOTP は対称鍵暗号を使用しており、SMS と比較して安全性が向上しています。これはアプリのダウンロードを必要はあるものの、Authyのようなアプリはとても便利に活用いただけると思います。

SendGridアカウントに2要素認証を追加する

SendGridは、2020年にすべてのお客様に対して2要素認証を有効にすることをお願いしています。アカウント情報を保護し、メール送信者の評判を維持することに役立ちます。詳細については、2要素認証を有効にする方法については、このドキュメントを確認ください。 2要素認証では、ワンタイムパスコードが1人にのみ送信されるため、クレデンシャル情報の共有が困難になります。複数のユーザーが同じアカウントからメールを送信できるようにする場合は、チームメートをアカウントに招待する方法もあります。

勝利のための2要素認証

2要素認証は、お客様とお客様の顧客の安全を確保するのに役立ちます。アカウントセキュリティのベストプラクティスの詳細については、ブログ記事「Twilio SendGridアカウントと送信の評判を守るための7つのベストプラクティス」をご覧ください。

本記事は、SendGrid Blogに掲載されている「The Value of Two-Factor Authentication」が原文となります。